小迪安全day04

小迪安全day04

记:今天刚刚结束四级考试,希望四级稳过!!!(ps:开学考终于要差不多了,还差一个英语期末考试)

一结束考试,就开始搞喜欢的安全了!!!

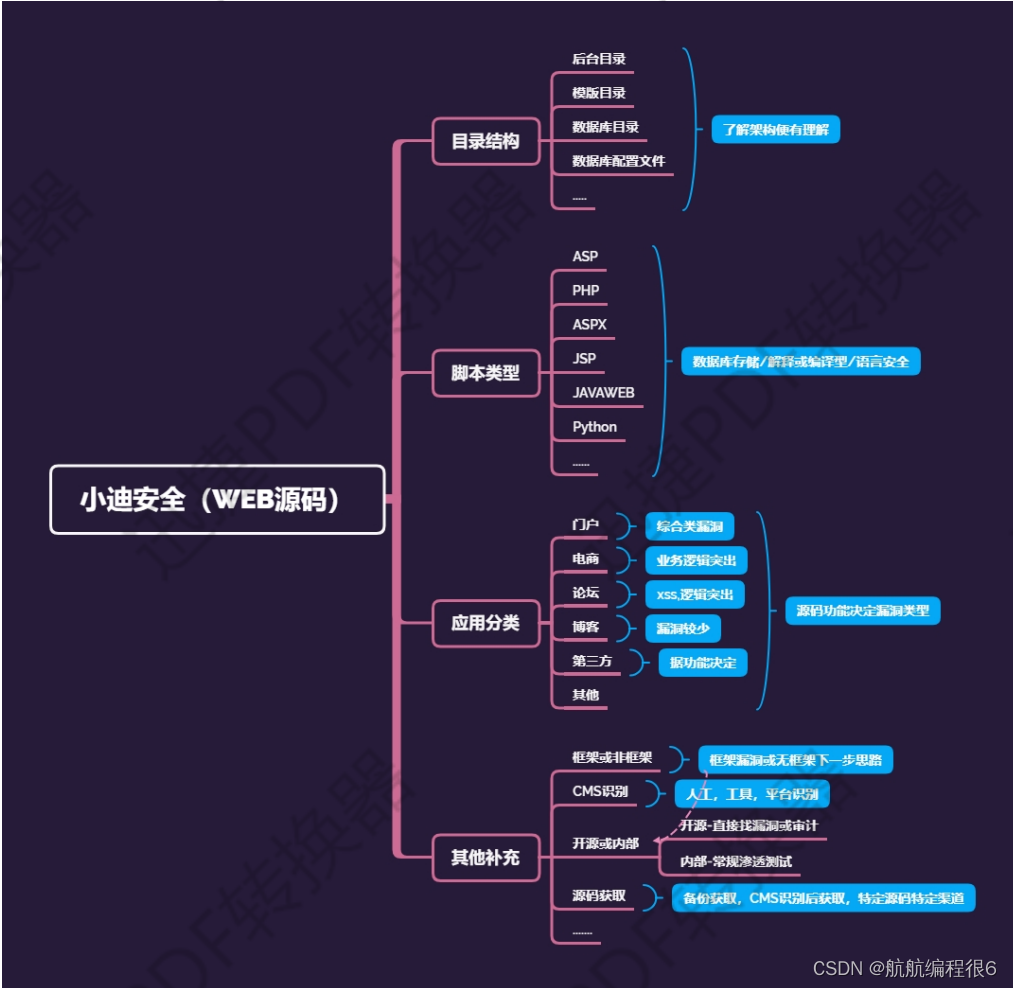

关于 WEB 源码目录结构

通过源码文件找到数据库配置文件,后台目录,模版目录,数据库目录等

关于 WEB 源码脚本类型

#ASP,PHP,ASPX,JSP,JAVAWEB 等脚本类型源码安全问题

可以从网站地址看到所属的脚本类型

关于 WEB 源码其他说明

#社交,论坛,门户,第三方,博客等不同的代码机制对应漏洞

#开源,未开源问题,框架非框架问题,关于 CMS 指纹识别问题及后续等

#关于源码获取的相关途径:搜索,咸鱼淘宝,第三方源码站,各种行业对应

通过站长之家,菜鸟源码等开源网站下载源码

**渗透过程中,**假设找到目标网站,可以通过对其源码的搜索找到其对应的数据库信息(因为一些网站比较简单,没有修改默认的这个网站源码的一个结构)

案例

ASP,PHP 等源码下安全测试

-

平台识别-某 CMS 无漏洞-默认数据库

-

平台识别-某 CMS 有漏洞-漏洞利用

源码应用分类下的针对漏洞

-

niushop 电商类关注漏洞点-业务逻辑

burpsite抓包测试

例如:通过修改数据包可以修改商品金额

简要目标从识别到源码获取

-

本地演示个人博客----手工发现其 CMS-漏洞搜索或下载分析

通过浏览器获取并分析特殊的数据包

-

http://weipan.1016sangshen.cn/ 内部搭建的靶场

-

人工爆框架-搜索特定 url-获取其他相符站点-漏洞测试

- 通过相似路径搜索,找到类似诈骗网站,直接开日!

-

借助特定行业源码或咸鱼进行搜索获取-本地搭建-代码审计或其他

黑盒测试 & 白盒测试:是否知晓源代码

涉及资源:

https://cnmmm.com

https://www.yunsee.cn

https://w.ddosi.workers.dev

http://whatweb.bugscaner.com

https://github.com/Lucifer1993/cmsprint

https://github.com/M4tir/Github-Monitor

https://websec.readthedocs.io/zh/latest/language/index.html