电脑病毒都去哪了?

最近几年,大家很少听到“电脑病毒”的新闻了,很多人的电脑杀毒软件也没有装,裸奔了好多年,好像也没事儿,那些电脑病毒都去哪了?为什么突然间消失了呢?

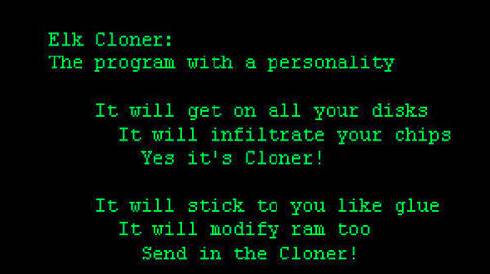

电脑病毒的历史,可以追溯到1982年。当时,Rich Skerta撰写了一个名为“Elk Cloner”的电脑程序,这成为了史上第一个感染个人电脑(Apple II)的电脑病毒,它以软磁碟作为传播媒介,破坏程度可以说相当轻微,受感染的电脑只会在荧光屏幕上显示一段小小的诗句。

1984年,Fred Cohen发表了一篇《电脑病毒理论与实验》的文章,当中为“电脑病毒”一词下了明确的定义,也描述了他与其他专家对并脑病毒研究的实验成果。此后,电脑病毒被正式定义。

1995年,个人电脑开始普及,互联网也迅速兴起,电脑病毒也开始利用网络在全球肆虐。

写这些病毒程序的程序员,一部分人是出于个人爱好,想展示一下自己的技术。还有一些人主要是为了获取暴利。

比如电脑技术鬼才陈盈豪,这位台湾的在校大学生写出了“CIH病毒”,CIH病毒堪称计算机史上最变态的病毒,它让杀毒软件出“洋相”,让全球6000万台电脑瘫痪,让韩国将近30万台电脑中毒。

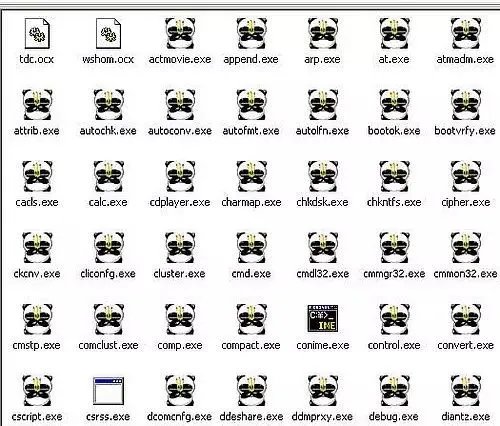

还有大家耳熟能详的熊猫烧香病毒,它的开发者湖北武汉新洲区人李俊,就是这位学水泥专业的中专毕业生,在网吧自学编程技术,为了想让别人知道自己的能力,写出了熊猫烧香,这是一款拥有自动传播、自动感染硬盘能力的病毒,被感染的用户系统中所有exe可执行文件全部被改成熊猫举着三根香的模样。它的传播能力非常恐怖,在短短的几个月就使个人电脑中毒量高达几百万。

2007年,李俊及其同伙共8人被抓捕归案,这也是国内破获的首例计算机病毒大案。

电脑病毒层出不穷,让很多做杀毒软件的公司混的风生水起。

俄罗斯的卡巴斯基、美国的诺顿、德国的Avira小红伞、国内的瑞星、金山毒霸、江民、360等等,杀毒软件一时间成为电脑装机的必备软件,那时候最风光的当属360了,凭借免费杀毒的策略,几年间迅速成为中国的互联网巨新贵,甚至要和QQ掰一掰手腕。

说到瑞星,它的品牌设计真的非常成功,至今我仍会想起那只可爱的小狮子,在桌面划船、跳马、打呼噜,看上去非常可爱,记忆犹新。

但随着免费杀毒软件的激烈竞争,电脑系统安全等级的提升,国家对于网络犯罪打击力度的增强,电脑病毒似乎越来越少,甚至凭空消失了。

为什么以前的个人电脑容易中毒呢?主要是那时候杀毒软件是需要花钱的,很多人不愿意花钱买杀毒软件,电脑很容易被攻击的,很多程序员会铤而走险编写病毒程序,窃取用户信息,然后贩卖信息赚钱,杀毒软件免费之后,那些低级的电脑病毒就很难生存了

电脑系统的本身防护能力也越来越强,微软作为互联网巨头,有足够的财力和物力去改善系统、修复漏洞,再加上移动设备的盛行,手机操作系统比Windows系统更加安全,安卓系统是基于linux架构,本身就有很高的防护能力,苹果iOS系统完全封闭,自然安全能力更强。

还有一个最重要的原因是写病毒的人少了。

那些想秀一下自己技术的天才们,完全可以选择到360这样的互联网巨头任职,既可以展示自己的才华,又拿着不低于病毒程序所获得的高收入,还不用冒着锒铛入狱的风险,何乐而不为呢?

随着攻破难度的升级,那些专门制造病毒来赚取暴利的组织,已经看不上个人电脑了,个人的信息、账号、机密文件对他们来说,不太值钱了,或者说投入大、风险高、回报小,弄不好还要赔上人身自由,自然兴趣也就没那么高了。

但也不是完全消失了,他们大多转向了那些财力雄厚的企业。

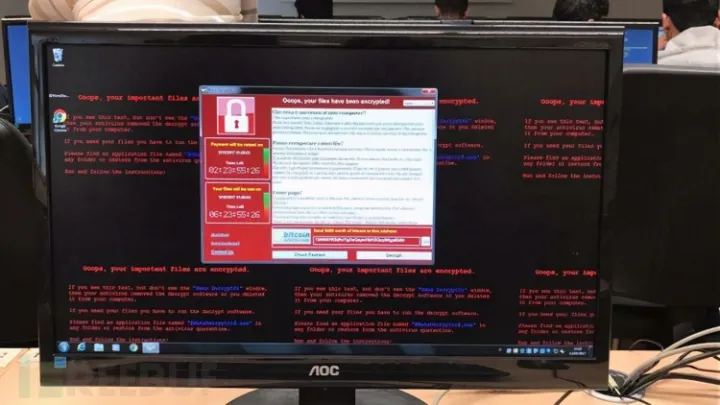

比如2017年的WannaCry,这是一种“蠕虫式”的勒索病毒软件,它利用NSA泄露的危险漏洞“EternalBlue”进行传播,至少150个国家、30万名用户中招,造成损失达80亿美元,受害者电脑被锁定后,病毒会提示支付价值相当于300美元的比特币才可解锁。受其影响,俄罗斯内政部1000台Windows计算机全部瘫痪,台积电厂区全线停摆,陕西交通管理网络和中石油加油站受攻击暂停业务办理。

盘点了一些著名的电脑病毒,回顾一下电脑病毒的一些重要时刻。

1998年,大卫L史密斯运用Word软件里的宏运算编写了一个电脑病毒,它通过微软的Outlook传播的。一旦收件人打开邮件,病毒就会自动向50位好友复制发送同样的邮件。史密斯把它命名为梅丽莎,一位舞女的名字。

1999年3月,梅利莎登上了全球报纸的头版。据当时统计梅利莎感染了全球15%~20%的商用PC。病毒传播速度之快令美国联邦政府很重视这件事。还迫使Outlook终止了服务,直到病毒被消灭。而史密斯也被判20个月的监禁,同时被处5000美元罚款。这也是第一个引起全球社会关注的电脑病毒。

“红色代码”病毒是2001年7月15日发现的一种网络蠕虫病毒,感染运行Microsoft IIS Web服务器的计算机,而且一台计算机一旦病毒感染了“红色代码”病毒,它就会主动寻找网络上的其他计算机进行攻击。

Slammer在2003年出现,Blaster蠕虫利用了Windows 2000和Windows XP里的RPC故障。这个病毒会向系统内加载恶意的.exe文件,在系统每次启动时,会在DDoS http://windowsupdate.com上标注该设备。在代码的可执行文件中出现“我只是想说我爱你”的信息。就攻击速度而言,Slammer的破坏性史无前例,它每隔8.5秒钟就能使它所侵袭的范围就增加一倍,而一台受到Slammer“蠕虫”病毒感染的服务器每秒钟能发出数以万计的数据访问命令,从而轻而易举地导致网络通道发生阻塞。

MyDoom是一种通过电子邮件附件和P2P网络Kazaa传播的病毒,被全球多家知名网络公司公认为是迄今为止最厉害的计算机病毒。感染率极其惊人,大客户中每10封邮件就有一封受到感染,小客户中每三封邮件就有一封受到感染。仅仅2004年1月28日这一天,MyDoom制造出的垃圾邮件占全球电子邮件通信量的20%至30%。

2007年,有一封携带这种病毒的邮件标题为“风暴袭击欧洲,230人死亡”在广泛传播,一旦好奇者点击链接即刻感染。一旦计算机受到感染,就很容易受到病毒传播者的操纵。大家称它为:风暴蠕虫。

大家对于熊猫烧香并不陌生。它是一款拥有自动传播、自动感染硬盘能力和强大的破坏能力的病毒。它还会更改部分系统文件,从而导致个人数据丢失。熊猫烧香病毒会删除扩展名为gho的文件,使用户无法使用ghost软件恢复操作系统。

ZeroAccess rootkit在2011年开始感染系统,在它的僵尸网络中诱捕系统。据估计,它影响了超过900万个系统。Rootkit的传播利用多种不同的攻击策略,包括社会工程计划等。在网上纠缠,指挥和控制网络,利用不知情的主机进行欺诈。

近几年最引人关注就是wannacry,2017年5月12日,不法分子通过改造"永恒之蓝"工具制作了wannacry勒索病毒。 它通过攻击Windows系统445端口漏洞(MS17-010)来达到传播目的,受到病毒攻击的电脑会弹出一个勒索金额的对话框,必须支付高额赎金才能恢复数据。

网络是一把双刃剑,有人用它披荆斩棘,有人用它刀口舔血。